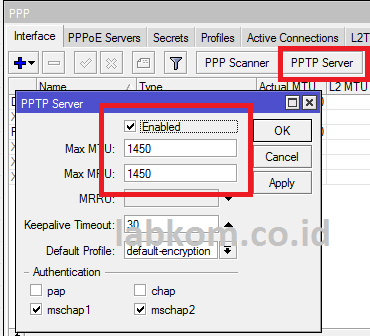

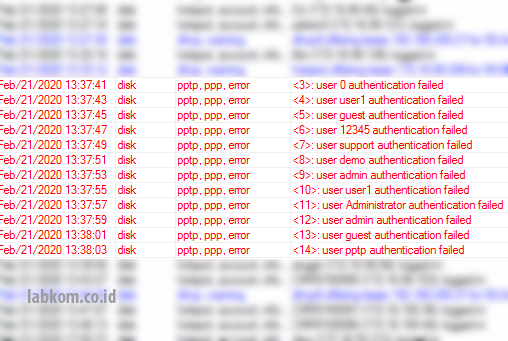

Apakah teman-teman pernah menemukan log pptp, ppp, error, authentication failed dengan username yang acak, nah sepertinya Mikrotik anda sedang dalam incaran hacker yang mencoba masuk (Serangan Bruto Force) melalui PPTP Server yang aktif. Apabila PPTP Server tidak digunakan, kita cukup menonaktifkan saja PPTP Servernya, tapi bagaimana apabila PPTP Server digunakan untuk pelanggan rumahan, yang menggunakan PPPoE Client sebagai aksesnya. Pada tutorial kali ini saya akan menjelaskan langkah-langkah dalam memfilter serangan bruto force pada server PPTP.

PPTP (Point to Point Tunnel Protocol)

Komunikasi PPTP menggunakan protokol TCP port 1723, dan menggunakan IP Protocol 47/GRE untuk enkapsulasi paket datanya. Untuk mencegah serangan Bruto Force pada server PPTP kita perlu rule baru untuk mendeteksi koneksi input dari port GRE dengan percobaan tiga kali gagal mengakses PPTP Server maka IP Address penyerang akan dimasukan ke Address List dan langsung di DROP.

Rule ini bekerja ketika ada koneksi ke PPTP Server / Port GRE yang gagal karena password atau username salah, apabila dalam 3 kali percobaan login gagal maka akan di DROP dengan timeout satu hari. Jadi dalam satu hari IP Address tersebut akan di blokir untuk akses ke PPTP Server

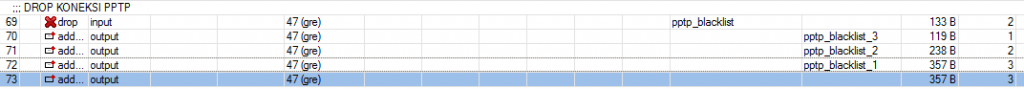

/ip firewall filter

add action=drop chain=input comment="DROP KONEKSI PPTP" protocol=gre \

src-address-list=pptp_blacklist

add action=add-dst-to-address-list address-list=pptp_blacklist \

address-list-timeout=1d chain=output content="bad username or password" \

dst-address-list=pptp_blacklist_3 protocol=gre

add action=add-dst-to-address-list address-list=pptp_blacklist_3 \

address-list-timeout=1m chain=output content="bad username or password" \

dst-address-list=pptp_blacklist_2 protocol=gre

add action=add-dst-to-address-list address-list=pptp_blacklist_2 \

address-list-timeout=1m chain=output content="bad username or password" \

dst-address-list=pptp_blacklist_1 protocol=gre

add action=add-dst-to-address-list address-list=pptp_blacklist_1 \

address-list-timeout=1m chain=output content="bad username or password" \

protocol=gre

Dan pastikan urutan dari rule ini sudah benar seperti pada gambar dibawah ini

Agar serangan Bruto Force pada PPTP Server ini bisa di monitoring oleh Bot Telegram kita bisa menggunakan cara ini: Mencegah Serangan pada Mikrotik dan di Monitoring oleh Bot Telegram

Itulah langkah-langkah untuk memfilter serangan Bruto Force pada Server PPTP, semoga tutorial ini bermanfat.

Source : https://labkom.co.id/mikrotik/filter-serangan-bruto-force-pada-pptp-server

No comments:

Post a Comment