Baru-baru ini, router Mikrotik mengalami serangan berat

oleh para penjahat cyber. Yang baru-baru ini di antara serangan ini

adalah http Mikrotik dan serangan redirect dns. Serangan ini, salah satu

dari banyak serangan pada router Mikrotik dalam beberapa waktu

terakhir, mengalihkan semua traffic http dan dns ke server proxy / dns

jauh, memberikan kekuatan kepada penyerang untuk menganalisis paket yang

berasal dari jaringan.

Begitu banyak pengguna telah mengalami serangan ini dan jika Anda

menggunakan router Mikrotik dengan alamat IP publik yang ditetapkan,

hanya masalah waktu sebelum perangkat Anda disusupi, kecuali Anda telah

mengambil langkah-langkah untuk mengamankan router Anda.

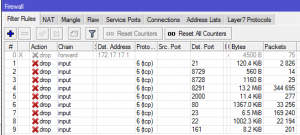

Dalam posting ini, kita akan melihat perubahan yang dilakukan ke

router Anda setelah mengalami serangan http dan dns Mikrotik dns, cara

membersihkan router Anda, dan akhirnya, cara mengamankannya dari

serangan lebih lanjut.

Apa itu Mikrotik http dan dns mengarahkan serangan?

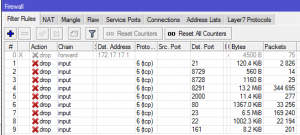

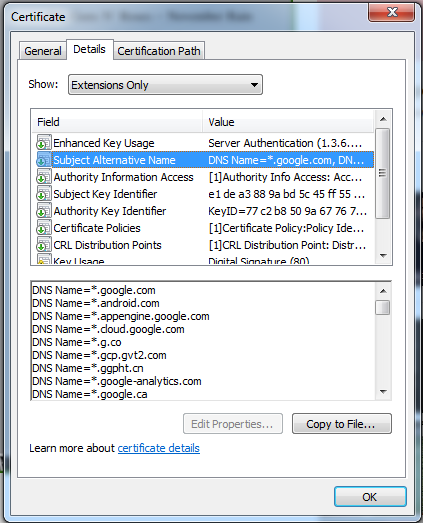

The Mikrotik http dan serangan redirect dns adalah bentuk baru

serangan pada router Mikrotik yang memungkinkan penjahat cyber untuk

mengarahkan http dan dns trafik dari jaringan Anda ke server proxy jauh

menggunakan port udp 53 dan tcp port 80. Para penyerang menetapkan dns

IP ke Anda router, dan membuat aturan nat tujuan untuk mengarahkan lalu

lintas http dan dns.

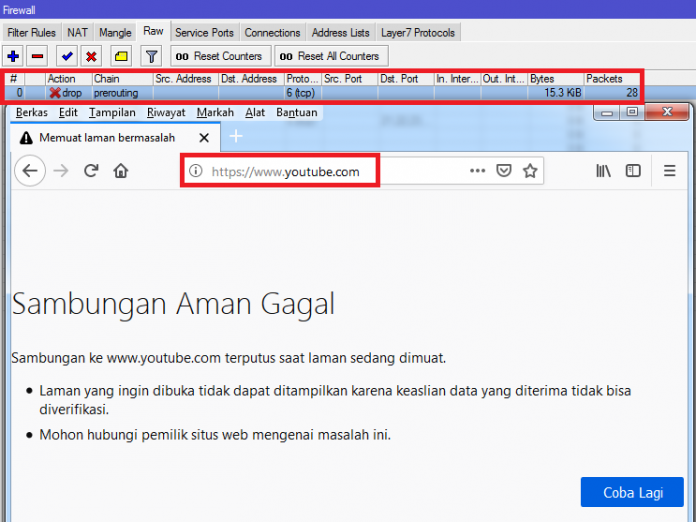

Setelah perubahan ini dilakukan pada router Mikrotik, pelaku dapat

duduk kembali dan menganalisis paket dari jaringan yang terkena

menggunakan penganalisis paket seperti Wireshark.

Cara mengetahui bahwa router Anda telah disusupi

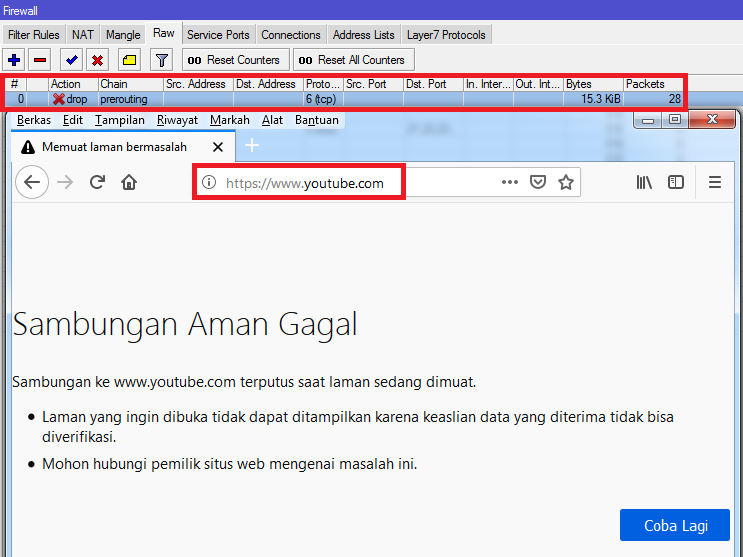

Tanda yang jelas bahwa router Anda telah diserang adalah bahwa

pengalaman browsing melalui router tiba-tiba menjadi lambat bahkan

ketika penggunaan bandwidth rendah. Ini karena server dns / proxy

penyerang, di mana lalu lintas http dan dns telah dialihkan, mungkin

tidak dirancang untuk menahan jumlah paket dari router Mikrotik yang

dikompromikan.

Cara membersihkan router Anda

Ketika dihadapkan dengan masalah seperti ini, yang terlintas dalam

pikiran adalah mengatur ulang router. Pilihan ini tidak sepenuhnya

memecahkan masalah karena penyerang memiliki file yang diinstal pada

sistem. File-file ini tidak terhapus bahkan ketika router di-reset.

Dalam situasi seperti ini, evaluasi yang cermat terhadap apa yang

telah dilakukan diperlukan. Setelah itu, pengguna harus menempatkan

tindakan koreksi dan pencegahan manual yang ditujukan untuk mengamankan

router.

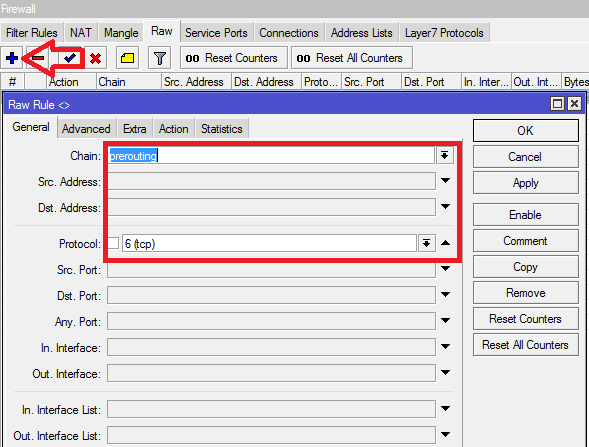

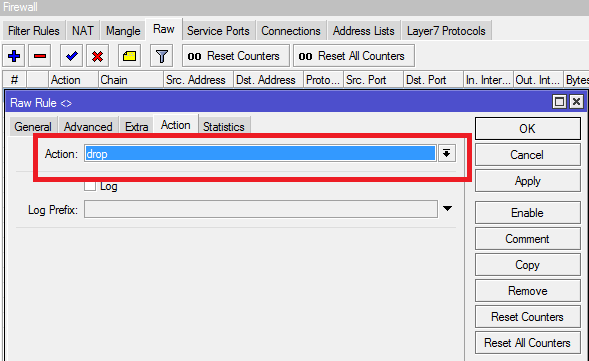

Hapus alamat IP server rougue dns

Hapus alamat dns nakal yang diberikan ke router. Klik IP> DNS dan

hapus semua alamat IP server dns yang tidak ditugaskan oleh Anda. Lihat

panduan di bawah ini:

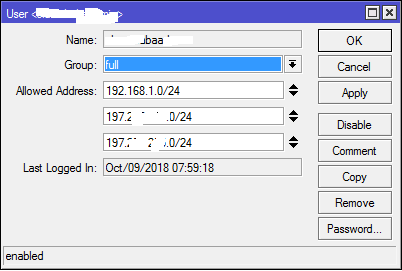

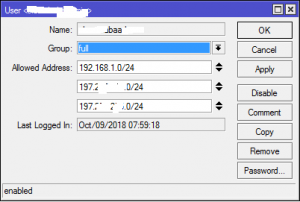

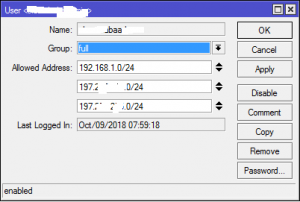

Untuk memastikan hanya IP resmi yang dapat masuk ke router, tambahkan

IP yang diizinkan ke pengguna di sub-menu pengguna. Lihat di bawah.

Source : https://labkom.co.id/mikrotik/cara-mendeteksi-dan-menyelesaikan-serangan-http-dan-dns-mikrotik